2019年安全事件频发:EOS DAPP成重灾地 C网被盗1600万美元

导语:在整理近两个月发生的安全事件时,笔者不禁想起互联网的早期,也曾走过安全事件频发的阶段。即使到现在,互联网行业的安全事故也没有完全杜绝。其实,任何新生的事物,都会存在安全隐患。区块链在经历18年的疯狂之后,慢慢回归理性,各种落地应用产品正在慢慢面世。对于新兴的行业来说,经历的安全事件是必不可少的。

所以猎豹区块链安全将会坚持盘点每月的安全事件,在整理的同时,也和大家,以及整个区块链行业共同经历着成长。

2019年1月16日——ETH君士坦丁堡升级推迟

事件背景

根据计划,以太坊社区原定会在7,080,000 区块高度时进行君士坦丁堡分叉,这个时间大概是在中国的2019 年 1 月 16 日。 但是在升级前夜(1月15日),ChainSecurity 发布了君士坦丁堡升级相关的潜在问题。出于谨慎考虑,以太坊基金会决定推迟此次分叉。

漏洞类型:可重入漏洞

事件经过及安全分析

为了更好的在未来过度到POS模式,以太坊基金决定推出过渡的升级方案——君士坦丁堡升级。因为在以太坊社区内部没有太多争议,所以不会导致硬分叉,而是以软分叉方式平稳过渡到下一阶段。

君士坦丁堡升级包括减少矿工回报等一系列的改进方案,其中的EIP 1283将代替原来的1087,调整 SSTORE 操作码的净 Gas 计量。

虽然这看上去是对开发者很友好的方案,但是ChainSecurity 却发现了其中的隐患:攻击者可以使用updateSplit设置当前split,以第一个地址(合约地址)接收所有的资金;并且调用splitFunds函数,(该函数将执行检查*,并使用transfer将这对地址的全部存款发到合约);从回调函数,攻击者可以再次更新split,这次将所有资金分配到攻击者的第二个账户;splitFunds的执行继续,全部存款也转到第二个攻击者账户。

u 由于Gas费的下降。在升级之前,每个storage操作都需要至少5000gas。远远超过了使用transfer或send来调用合约时发送的2300gas费。

而在升级之后,攻击者合约可以使用2300gas费成功操纵漏洞合约的变量。

简单来说,攻击者可以在以太坊升级后执行The DAO级别的重入攻击。

基于安全考虑,以太坊在深度讨论后,于太平洋时间上午12点宣布推迟君士坦丁堡升级计划

安全小豹的看法

现实与理性总是会有一定距离,简单的几行代码就拖住了以太坊的升级步伐,在全面转向POS之前,又会经历哪些困境?分片,雷电网络这些优秀的技术何时才能面世?在成为“世界计算机”之前,以太坊还有很长的路要走。

2019年1月6日——ETC被51%攻击

事件背景

作为The Dao事件的硬分叉产物,是全球市值第二大的分叉链。分叉之后ETC一直使用POW算法,但全网算力一直处于比较低的水平,这导致了ETC主网在1月6日遭受了51%的双花攻击。

损失规模:约 110 万美元

攻击类型:51%攻击(双花)

事件经过及安全分析

2019年1月6日,安全团队警告ETC团队,ETC存在 被51%攻击的可能性。第二天,Coinbase 官方确定ETC总共发生 15 次攻击,其中 12 次包含双花,损失共计 219,500 ETC(约 110 万美元。coinbase也暂时关闭了ETC的交易。

通过分析发现,此次事件的受害者主要是Biture和Gate.io两家交易所

紧接着,安全公司通过与Gate.io,Bitrue和Binance交易所的配合,尝试定位攻击者。

1月14日,Gate.io方面表示,目前已经有价值10万美元的ETC被归还。

安全小豹的看法

本质上来说,51%攻击是没有任何办法进行提前的监测的,要想完全杜绝51%攻击,只能想办法提升全网算力,或者干脆修改共识算法。站在安全公司的角度看,可以通过计算购买算力需要的成本与攻击可能获得的代币,再参考当前币价,来综合判断某个时间点某条公链被51%的可能性。虽然无法完全杜绝,但是一旦发生51%攻击,我们可以提高每一笔交易的确认区块数量以及暂停这个币种的充提币,来把损失降到最小。

2019年2月——EOS DAPP被大量攻击

事件背景

19年1月,EOS公链上的一系列竞猜类游戏遭到了新型交易阻塞攻击事件。中招应用包括EOS.Win、FarmEOS、影骰、LuckBet、GameBet、EOSDice、STACK DICE等热门DAPP。

损失规模:约20起,500万美元

漏洞类型:阻塞攻击等

事件经过及安全分析

不同于以往频发的随机数或交易回滚攻击等合约层的攻击行为,这是一种利用底层公链缺陷而发起的攻击行为。深入分析后发现,这是存在于主网层的致命拒绝服务漏洞,攻击者可发起大量垃圾延迟交易导致 EOS 全网超级节点(BP)无法打包其它正常交易,即通过阻断打包正常用户的交易进而瘫痪 EOS 网络。

由于该漏洞本质上属于底层主网问题,任何DApp游戏,只要依赖如账号余额或时间等相关链上因素产生随机数,都存在被攻击的可能。

这也是为什么在一月份出现大量EOS的DApp被攻击的原因。

安全小豹的看法

EOS漏洞事件频出,很多都是由于开发人员不严谨导致的,据笔者了解,很多DApp背后只有1-2个程序员,连完整的测试人员都不存在。在这种情况下,漏洞出现的可能性就非常大,更可能被攻击。

为目前EOS的开发人员并不多,成熟的开发者就更少了。但是对于EOS这样的公链来说,这是一个必须经历的阶段,相比于去年,EOS上的Dapp和用户都呈现激增的态势,加上安全公司的努力,未来前景还是非常光明的。

2019年1月14日——Cryptopia交易所被盗

事件背景

Cryptopia是位于新西兰的一个小型交易所,被圈内称为C网,日均交易量大概在300万美元左右,交易的币种超过500种。

损失规模:约1600万美元

漏洞类型:私钥泄露

事件经过及安全分析

当地时间2019年1月15日,Cryptopia交易所官方发布通知,交易所遭黑客攻击,Cryptopia交易所将关闭交易所服务,全力配合警方调查并尝试追回被盗资金。

从公开资料来看,被盗的数字货币主要是ETH以及以太坊区块链上的各种ERC-20代币,总计价值约1600万美元。

根据Elementus的分析,C网对此次安全漏洞的反应非常迟缓。 黑客在1月13日到17日的5天时间,陆续将76000个ETH从钱包中转移。而交易所方面没有任何反应,并对用户声明:黑客拥有私钥,可以随意从任何Cryptopia钱包中提取资金。

种种迹象看来,很可能的原因是C网简单的把私钥存储在某个服务器上,而黑客通过黑掉该服务器,导致C网无法从服务器获取私钥。

安全小豹的看法

可以看到,C网在管理私钥方面的混乱和随意,导致了悲剧的发生。这次事件再次提醒了广大交易所与用户,对私钥管理要存在敬畏之心,确保100%安全的保护私钥是区块链世界最基本的法则。

另外,众所周知,C网在业内以币种多著称,原因之一是,在C网上架山寨币非常简单粗暴,只需给钱(BTC)和投票两个步骤,这就导致C网上大部分币种交易量很低,主要成为搬砖党的乐园。笔者认为这种上币模式是非常糟糕的,在此建议大大小小的交易所,在上币前,一定要有对项目进行安全审计的流程,这是最基本的,对用户负责的体现。

交易所其他安全事件:

春节期间(2月14日),加拿大最大的加密货币交易平台QuadrigaCX被爆出创始人Cotten 意外死亡,

2月13日,Coinbase交易所发放了价值3万美元的漏洞悬赏,从金额上可以看出,该漏洞是系统性的关键漏洞。这种悬赏对行业来说非常有价值,建议每个交易所和公链都应该做类似的激励以促进安全领域的进步。

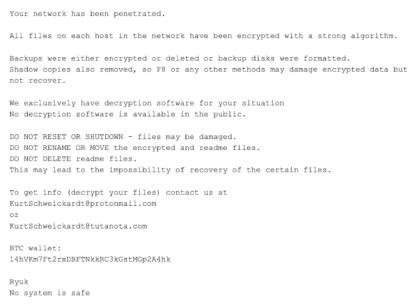

2019年1月——Ryuk勒索病毒猖獗

事件背景

美国网络安全公司跟踪了臭名昭著的,名为Ryuk的勒索病毒,该病毒在互联网上传播,通过锁定计算机文件,向受害者索取比特币,并且建立激励机制鼓励参与者传播病毒。

<Ryuk勒索软件的示例>

损失规模:约370万美元

漏洞类型:勒索病毒

事件经过及安全分析

在过去的5个月内,GRIM SPIDER的黑客组织通过勒索病毒收到超过705个,相当于 370万美元的BTC。

勒索病毒的特点是,一旦电脑中了该病毒,所有的硬盘文件会被加密锁定,直到受害者联系黑客并支付比特币。

在新年期间,美国的一些主流媒体中招,导致服务暂停,受害者包括“洛杉矶时报”、“圣迪戈联合论坛报”、“华尔街日报”和“纽约时报

此次攻击与去年发生的勒索攻击不同,黑客攻击对象主要瞄准了企业计算机,并且会根据目标组织的价值和规模计算赎金的金额

根据CrowdStrike的报告,此次勒索攻击最低赎金是1.7 BTC,最高的是99 BTC,目前已经有37个BTC地址收到了52笔交易,GRIM SPIDER黑客集团已经非法获利705.80 BTC,价值约为370万美元。

总结

就目前来看,行业的安全事件还一直居高不下,这其中的原因很多,比如区块链行业的技术标准和规范不统一,每家都有自己的基础架构;开发者和用户的安全意识还不够,无论企业团队还是开发团队,都需要加强这方面的培养;最后,行业中安全机构与专业安全人才还太少,面对层出不穷的黑客攻击,亟需更多安全人才的加入。

其实,基于区块链的技术特点,任何开发者都需要有很强的安全意识,第一条代码开始,就要有意识到基础可能会遇到的安全问题,让项目减少为认知所付出的成本。

声明:此文出于传递更多信息之目的,并不意味着赞同其观点或证实其描述。本网站所提供的信息,只供参考之用。