比特币勒索:揭秘你不知道的地下江湖

现在侠盗病毒勒索事件虽然结束,但是安全问题并没有结束。后面不知道有多少像侠盗病毒的黑产团队出来,必须尽早准备,否则下一个受害者可能就是你。

作者:海绵

比特币的诞生催生了一些新的产业,使得一些参与者获得了巨大的回报,有那么一群人看中了比特币的比特币匿名不可追踪的特点进行大肆敛财。

据统计,在15年以后,全球先后出现过多次病毒勒索事件,黑客获取的回报少的几十万美金,多的则高达数十亿美金。

包括美国HBO、权利的游戏剧组、航运巨头马士基等均遭遇过类似事件,而在所有的事件中受害最为严重的国家当属英国,勒索病毒直接导致英国公立医疗系统瘫痪,电脑、电话都不能正常使用,病人病历、手术安排、药方、检验结果等重要信息全部无法调取。

就在上周,一个名为GandCrab的勒索病毒团队宣布,在过去的一年半中赚取的收益已经超过20亿美金,现在将停止更新,关闭这只恶意程序。

20亿美金,如此大的收益足以令许多上市公司望尘莫及。有意思的是这个勒索病毒还有一个标签,它被称为侠盗病毒。

“侠盗”的由来

GandCrab 勒索病毒诞生于2018年1月,是一种新型的比特币勒索病毒。随后的几个月里,迅速成为病毒界的“新秀”。

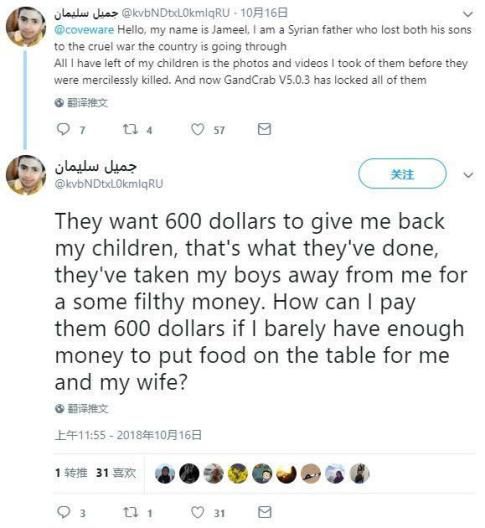

2018 年 10 月16日,一位名叫 Jameel 的叙利亚父亲在 Twitter上发贴求助。Jameel 称自己的电脑感染了GandCrab V5.0.3并遭到加密,由于无力支付高达 600 美金的“赎金”,他再也无法看到在战争中丧生的小儿子的照片。

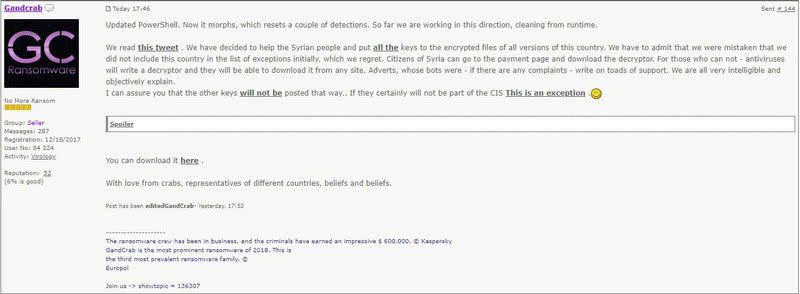

GandCrab 勒索病毒制作者看到后,随即发布了一条道歉声明,称其无意感染叙利亚用户,并放出了部分叙利亚感染者的解密密钥。

GandCrab 也随之进行了 V5.0.5 更新,并将叙利亚以及其他战乱地区加进感染区域的“白名单”。此外,如果 GandCrab 监测到电脑系统使用的是俄语系语言,也会停止入侵。安全专家据此猜测病毒作者疑为俄罗斯人。

随后,不少人对GandCrab团队产生了好感,并称其为“侠盗”。但是GandCrab的行为也不能称之为“正当”的,因为他们对其他国家的人并没有心慈手软,而且还选择将中国、韩国视为重要的攻击目标。

防不胜防的勒索病毒

一般来说对于刚出来的勒索病毒,市面上不会很快出现防范工具,有些病毒甚至在出现几周之后都没能被破解。因此,针对以上的病毒只能以防范为主。

总的来说勒索病毒的使用最多的攻击方式是以邮件的形式进行攻击。

通过向受害者发放邮件,要求其到警察局报道,在受害者下载并打开附件后,侠盗病毒会对用户主机硬盘数据加密,并让受害者访问指定网址下载Tor浏览器,通过浏览器登录攻击者的加密货币支付窗口,缴纳赎金。

对于侠盗病毒的传播形式,DVP区块链安全团队认为,还可能采用“网页挂马攻击”。通过利用一些防护性较弱的网站,在获得网站控制权后攻击登录网站的用户。

更先进的病毒会利用操作系统的漏洞对用户发动攻击,比如在2017年一种名叫WannaCry的“蠕虫式”勒索病毒在全球传播开来。

这种病毒的攻击形式更加可怕,你在没有进行任何操作的情况下都有可能中招。

技术专家后来介绍,只要开放445 文件共享端口的Windows 设备处于开机上网状态,它就可以在同一个网络的计算机之间传播并且进行复制,形成链条式的传播扩散,黑客就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

这个病毒当时要求支付价值相当于300美金的比特币才可解锁。虽然不知道这个团队当时勒索了多少钱,但是就其影响程度来看远超侠盗病毒,因此,其勒索的钱财也是一个天价!

总结

近年来,针对加密货币的攻击日益增多,安全事件频发。现在侠盗病毒勒索事件虽然结束,但是安全问题并没有结束。后面不知道有多少像侠盗病毒的黑产团队出来,必须尽早准备,否则下一个受害者可能就是你。

以下是防止被勒索病毒攻击的一些建议:

对于企业用户而言,主要有两种情况:一方面是针对加密企业服务器上的文件,应该及时给服务器打好安全补丁,同时避免使用弱口令,关闭不必要的端口。

另一方面是针对办公机器上的文件,应该加强对钓鱼邮件的拦截,提醒员工不要轻易打开来历不明的邮件,并且保持安全软件运行状态。

对于个人用户而言,需要警惕来历不明的邮件,保持安全软件运行状态,及时修复电脑漏洞,并且养成良好的上网习惯,不使用外挂等病毒高发点的工具。

针对系统性漏洞,普通用户根本做不到及时预防,因此需要养成对重要文件备份的习惯,使用U盘、硬盘等存储工具对重要文件进行备份,未雨绸缪,防范于未然。

声明:此文出于传递更多信息之目的,并不意味着赞同其观点或证实其描述。本网站所提供的信息,只供参考之用。