推迟分叉,切换新版客户端,但这些以太坊矿工似乎浑然不知

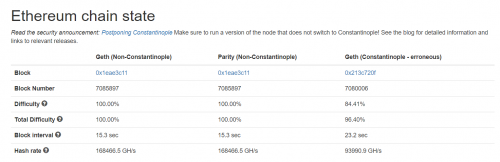

1月16日,以太坊开发者发出安全警告,旨在延迟君士坦丁堡升级。但并非所有人都听从了开发者的建议,目前有些矿工依然在非官方的君士坦丁堡链上进行挖矿,并未升级其客户端。

本次升级之所以延期是因为其中涉及的某EIP(以太坊改进协议)存在漏洞。为此,以太坊团队发表了公开声明:

我们正在调查所有潜在的漏洞,并将在这篇博客文章和各媒体渠道进行更新。

出于极大的谨慎立场,以太坊社区的主要利益相关者决定,最好的做法是推迟原定于在区块高度7080,000(北京时间大约2019年1月17日)实施的君士坦丁堡硬分叉升级。

为避免违背共识,用户必须安装新版的客户端。

但似乎并不是所有矿工都知道了这个消息。截至发稿时至少还有10TH/S的算力依然在非官方的链上进行挖矿。

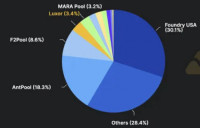

这部分算力甚至超出了ETC全网算力:

本次升级出现的漏洞可能造成欺诈,理解起来比较困难。简单来说就是以太坊存储收费方式的改变可能启动一轮攻击,提高创建dApp的成本。“重入攻击”专门针对智能合约,与重放攻击或双花不同,是一个难题。发现代码漏洞的ChainSecurity解释道:

要使合同易受损害,必须满足某些先决条件:1.必须有一个函数A,在该函数中,一个transfer/send后面跟着一个状态更改操作。这有时是不明显的,例如一个二次transfer或与另一个智能合约的交互。

2.必须有一个函数B可以被攻击者访问, (a)改变状态,(b)其状态改变与函数A的状态发生冲突。

3.函数B需要在小于1600 gas的情况下执行(2300 gas津贴——700gas用于调用)。

尽管这一漏洞并非存在于区块链上,保险起见还是要进行全面调查,以太坊官方博客中提到:

安全研究人员,像ChainSecurity和TrailOfBits,对整个区块链进行(目前仍在进行)分析。虽然他们在自然环境下没有发现任何受到这个漏洞影响的情况。然而,仍存在一些合约可能受到影响的非零风险。

在一个大型的去中心化网络中,信息是不可能及时传递到每个人手上的,这是可以理解的。比特币的各个节点也都活跃在不同版本的客户端。目前少数挖矿节点依然在君士坦丁堡客户端上进行挖矿,遗憾的是在这个过程中并不能获得有效的以太坊。

声明:此文出于传递更多信息之目的,并不意味着赞同其观点或证实其描述。本网站所提供的信息,只供参考之用。